Une étude récente montre que plus de 85% des entreprises considèrent le renseignement sur les menaces comme un élément important de l’arsenal cyber à détenir.

Mais il a été montré que seulement 41% des entreprises utilisent efficacement les informations fournies par les équipes de Cyber Threat Intelligence pour réduire leurs risques cyber.

En parallèle, une autre étude montre que quasi 58% des organisations dans le monde considèrent que leur SOC est totalement inefficace !

Alors que s’est-il passé entre le moment où le concept de la Threat Intel est acquis et le moment où il est mis en œuvre ?

Petit rappel

Selon Wikipedia, La « Cyber Threat Intelligence », ou renseignement sur la cyber-menace, est une « discipline basée sur des techniques du renseignement qui a pour but la collecte et l’organisation de toutes les informations liées aux menaces du cyber-espace ».

L’important dans cette définition, c’est de bien comprendre la notion de « techniques de renseignement ». En effet, les activités de Cyber Threat Intelligence s’appuient très fortement sur toutes les méthodes, concepts et techniques issus des organismes de renseignements traditionnels, qu’ils soient militaires ou étatiques.

Je ne vais pas revenir sur ces sujets que j’évoque plus longuement dans d’autres posts ou articles, mais comme je l’ai déjà expliqué, pour anticiper et adapter sa réaction, il est nécessaire de bien connaitre son ennemi. Et évidemment, ça passe par une bonne compréhension du détail des attaques, des techniques, des procédures mises en place (les fameuses TTP), des outils utilisés, etc.

Mais attention, collecter à outrance des informations qui ne seront pas traitées ou enrichies n’a pas franchement de sens. Beaucoup d’acteurs pensent que multiplier les sources, empiler les indicateurs et marqueurs est gage de puissance et d’efficacité. Or nous le savons, plus il y aura de données disponibles non traitées, plus ce volume aura des effets négatifs car les utilisateurs finaux auront du mal à tout traiter, interpréter et utiliser.

Et puis, aujourd’hui, je constate que la qualité des renseignements sur les menaces est de plus en plus inégale. Et l’effet de volumétrie joue pour beaucoup.

Et de cette inégalité dans la qualité de l’information transmise nait un autre problème : la qualité du traitement qui en est fait par le SOC.

Le lien qui existe entre les outils et équipes de détection du SOC et les équipes de CTI est de plus en plus fort et étroit. L’information fournie permet au SOC de proposer la meilleure analyse possible, aussi bien dans la richesse du contexte que dans l’interprétation des motivations par exemple.

L’équipe de renseignement va permettre au SOC d’optimiser la prévention et la détection, en apportant des informations supplémentaires sur le contexte d’une attaque ou d’une menace :

- L’acteur est-il connu ?

- Quelles sont ses motivations ?

- Quels outils ? quels malwares ?

- Y a-t-il eu d’autre attaques de ce type ? où ? quand ?

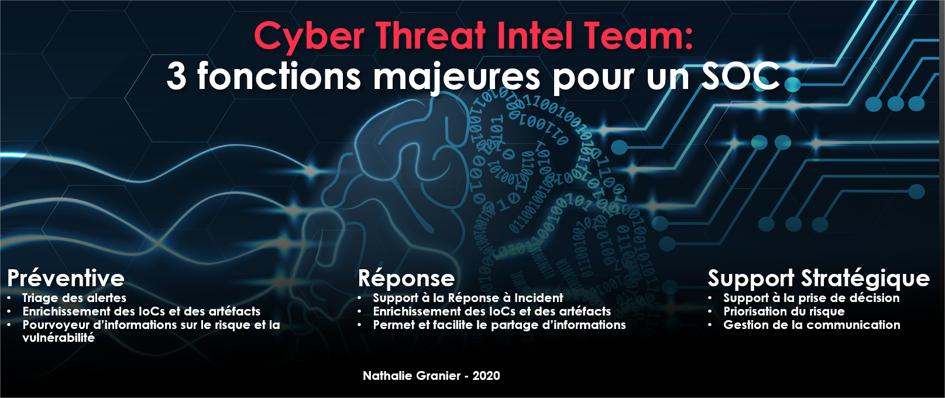

L’équipe de CTI a une importance stratégique pour le SOC, car elle apporte une vision sur 2 axes :

- global, sur les tendances en termes de campagnes d’attaques ou sur les acteurs dangereux

- spécifique, pour un contexte métier, sectoriel ou business donné.

En travaillant en temps réel sur l’information qu’elle exploite, l’équipe de renseignement va également travailler sur « la fraîcheur » de la donnée, et c’est une des clés de la réussite d’une telle entreprise. En effet, pour qu’une détection soit efficace, il faut que la validité de la donnée soit la plus précise possible. Le SOC est déjà trop souvent noyé sous les faux-positifs pour que la CTI en génère d’autres.

Mais on a trop souvent tendance à réduire la CTI à une activité pourvoyeuse d’indicateurs techniques.

L’équipe de CTI va donc analyser le contexte, mais également le coupler à l’étude du ou des groupes qui se cachent derrière chaque menace.

Ne pas se contenter de trouver des contremesures à un instant T. Il faut comprendre qui est derrière une attaque, pour déterminer le pourquoi et le comment.

Mieux appréhender le processus décisionnel de l’adversaire est une des clés de la cyber-défense.

Analyser le comportement criminel devient donc primordial. Et ce sujet est trop souvent laissé de côté pour, encore une fois, concourir sur la quantité et non la qualité : empiler des « IoC » plutôt que de prendre le temps de les qualifier pleinement.

« Derrière une attaque se cache un humain »… et pour comprendre l’humain, il est indispensable d’intégrer des profils non techniques à l’analyse. C’est que je fais au quotidien.

Une compréhension claire de l’adversaire est le fondement d’une défense forte et proactive.

Une complétude du renseignement permet au SOC de mettre en œuvre la meilleure stratégie de supervision, et de déployer des plans de détection adaptés et contextualisés, et donc efficaces.

Les informations récoltées par l’équipe de CTI permettent à chacun des acteurs de prendre les bonnes décisions au bon moment, de hiérarchiser les problématiques en fonction des impacts mais aussi de gérer ces impacts.

De l’importance de la Threat Intelligence dans un Security Operations Center

Guider les actions, anticiper des attaques, comprendre les motivations, prévenir les risques… sont autant de missions que remplit l’équipe de CTI.

C’est une valeur ajoutée incontournable pour n’importe quel SOC. Ce dernier doit pouvoir apporter à ses clients toutes les informations techniques et contextuelles qui sont en rapport avec une menace, un risque ou un incident. Savoir répondre à « qui nous cible ? » ou « comment l’adversaire va nous attaquer ? » et ce le plus tôt possible.

Pouvoir créer des « rapports à la carte », déchiffrer l’ensemble de données en éléments d’action et en recommandations utiles pour chaque client, le tout dans un langage accessible, est un caractère différenciant très important pour un opérateur de SOC.

* quelques valeurs ont été tirées d’enquêtes menées par PONEMON en 2018 et 2019.